React2Shell 취약점, 중국 해킹 조직이 이미 ‘전수조사’ 완료… 일반인은 ‘이것’만 확인하면 된다

“우리 서비스도 React 쓰는데… 이게 뭔 소리야?”

12월 3일, 메타(Meta)가 React Server Components에서 최대 심각도(CVSS 10.0) 취약점을 공개하자마자, 중국 국가 지원 해킹 조직들은 이미 스캔을 끝내고 공격에 들어갔습니다. 약 30시간 만에 공개된 PoC(개념 증명) 코드는 전 세계 보안 커뮤니티를 뒤흔들었고, AWS·Cloudflare 등 글로벌 클라우드 업체들은 긴급 대응에 나섰죠.

여기서 중요한 건, 이 취약점이 일반인의 PC·휴대폰을 직접 노리는 게 아니라는 점입니다. 대신 전 세계 수천만 개의 웹 서비스·앱 서버를 대상으로 한 공격이란 사실. 그래서 일반인들은 “우리가 뭘 할 수 있나?”라는 물음에, 정답은 “직접 할 건 없고, 쓰는 서비스가 빠르게 패치했는지 확인만 하라”입니다.

React2Shell이 뭔데? “열쇠가 없는데도 문을 여는 마법”

React2Shell(CVE-2025-55182)은 React Server Components(RSC)의 구조적 결함입니다. 쉽게 말하면, 서버와 클라이언트가 데이터를 주고받는 통신 규약(Flight 프로토콜)에 구멍이 뚫린 거죠.

보통 웹 서비스는 사용자가 버튼을 누르면 서버에 요청을 보내고, 서버는 그에 맞는 일을 처리해 결과를 돌려줍니다. 이 때 “누가 요청했는지 인증(로그인)을 확인”하는 게 기본입니다. 하지만 React2Shell은 인증 과정을 전부 건너뛰고, 악성 코드가 든 요청을 서버가 그대로 실행하게 만듭니다.

비유로 이해하기

- 정상: 집 주인(서버)이 열쇠(인증)로 문을 열고, 초대받은 손님(정상 요청)만 들어오게 함

- 취약점: 열쇠가 없는데도 문이 열리는 마법(구조적 결함)이 걸려 있어, 누구나 마법주문(악성 코드)을 외우면 문이 열림

결국 해커는 “로그인도 없이 서버를 마음대로 조종”할 수 있게 되는 겁니다. 서버에서 임의의 코드를 실행(RCE)하고, 데이터를 훔치거나 서비스를 마비시킬 수 있죠.

누가 공격하는가? 중국 해킹 조직, “공개하자마자 수백 건 스캔”

CVE-2025-55182가 공개된 12월 3일, 중국 국가 지원 사이버 위협 그룹은 이미 준비를 끝냈습니다.

AWS 보안팀이 보고한 내용에 따르면, Earth Lamia(어버락)와 Jackpot Panda(잭팟 판다)라는 두 해킹 조직이 공개 직후 몇 시간 내에 대규모 스캔 및 공격 시도를 시작했습니다.

공격 패턴 (일반인이 알아야 할 핵심)

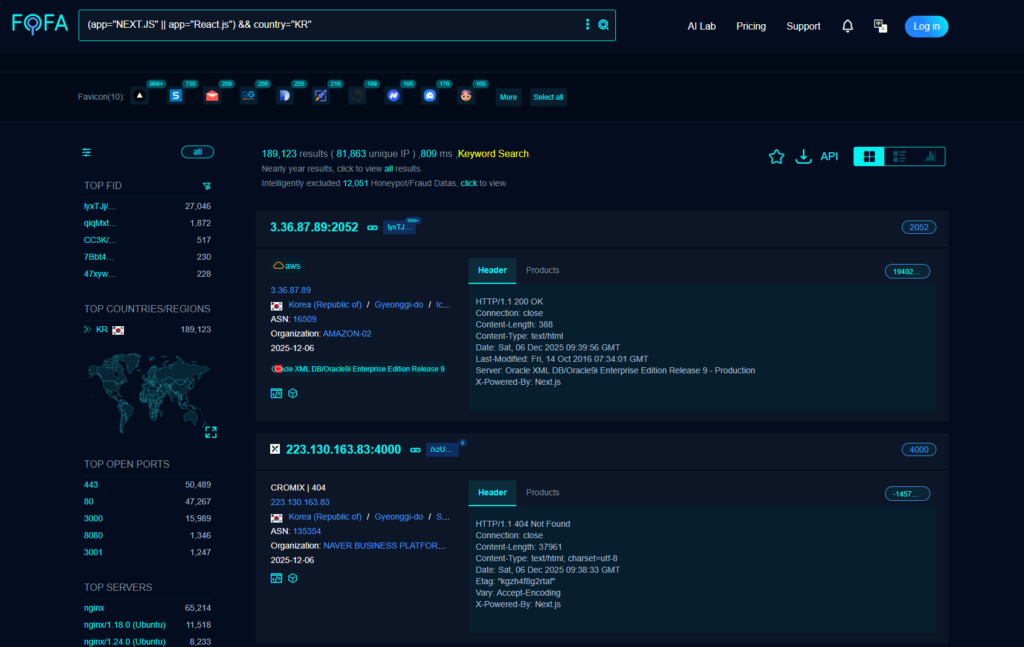

- 자동 스캐너로 전 세계 서버 ‘훑기’: 특정 IP 대역을 대상으로 React 서비스가 있는지 자동 탐지

- 취약점 노리고 악성 코드 주입: 취약한 서버를 찾으면 즉시 원격 코드 실행 시도

- 검증 없이 빠른 도구화: 공개된 PoC를 그대로 무기화해 패치 전까지 공격 창을 최대한 활용

AWS 보안팀은 “이들은 새로운 취약점을 공개 후 거의 즉시 무기화하는 특성을 보인다”고 경고했습니다. 즉, 패치가 나왔다고 해로 끝이 아니라, 실제 서비스에 적용하기 전까지는 공격이 계속될 수 있다는 뜻이죠.

누가 위험한가? React·Next.js로 만든 ‘웹 서비스’들

일반인들이 쓰는 PC·휴대폰은 안전합니다. 이 취약점은 서버(클라우드)를 공격하는 거거든요.

위험한 서비스 조건

다음 조건을 모두 만족하는 서비스가 위험합니다.

- React 19.x 버전 사용 (19.0.0, 19.1.0, 19.1.1, 19.2.0)

- Next.js 15.x 또는 16.x 사용

- App Router 기능 활성화

- 서버 사이드 렌더링(SSR)을 사용하는 웹 서비스

대표적인 영향 서비스

- 쇼핑몰, 커뮤니티, 뉴스 사이트 등 대부분의 현대적 웹 서비스

- SaaS(클라우드 소프트웨어) 서비스

- 기업 내부 시스템 (인트라넷, 내부 관리 툴)

위험하지 않은 경우

- Next.js Pages Router만 사용하는 서비스

- Next.js 13.x, 14.x stable 버전

- SPA(싱글 페이지 애플리케이션)만으로 운영되는 서비스

- React 18.x 이하 버전

일반인 vs 서비스 제공자: 누가 뭘 해야 하나?

일반인이 할 일: “쓰는 서비스에 물어보기”

- 자주 쓰는 서비스들에게 “패치했나요?” 질문하기

- 홈페이지 하단 고객센터, 공지사항, SNS 등을 통해 확인

- “React2Shell CVE-2025-55182 패치 완료”라는 공지가 없으면, 직접 문의

- 이메일·문자·SNS로 오는 ‘이상한 링크’ 절대 클릭 금지

- 이번 취약점은 서버를 직접 노리지만, 공격자가 서버를 장악하면 가짜 로그인 페이지를 만들어 사용자를 속일 수 있음

- 강력한 비밀번호 + 2차 인증(2FA) 사용

- 서비스가 털려도, 내 계정은 지킬 수 있는 마지막 방어막

서비스 제공자(개발자·운영자)가 할 일: “즉시 패치 + 모니터링”

즉시 조치 (Day 0~1)

- [ ] React 19.x → 19.3.0 이상으로 업데이트

- [ ] Next.js 15.x/16.x → 패치된 최신 버전으로 업데이트

- [ ] AWS WAF 또는 Cloudflare WAF 규칙 즉시 적용

모니터링 (Day 1~7)

- [ ] 서버 로그에서 이상한 요청(특히

E{"digest"패턴) 검색 - [ ] 침투 테스트 또는 취약점 스캐너로 재검증

- [ ] GitHub Actions / CI/CD에 자동 보안 검사 추가

파급효과: “전 세계 870만 대 서버가 위험”

규모

- 전 세계 클라우드 환경의 39%가 취약한 시스템을 보유할 가능성

- 870만 대 이상의 서버가 직접 노출될 수 있다는 추산

- 미국, 한국, 일본, 유럽 등 전 세계 모든 지역이 대상

피해 시나리오

- 데이터 유출: 사용자 개인정보, 결제 정보, 비밀번호 등 대량 탈취

- 서비스 마비: 서버를 장악해 웹사이트 완전 정지 (ransom 공격)

- 악성 코드 배포: 서버를 봇넷으로 활용, 다른 공격의 발판으로 사용

- 브랜드 신뢰도 붕괴: 서비스가 털렸다는 소문만으로도 사용자 이탈

실제 증거

- 12월 4일, 중국 IP(183.6.80.214)가 52분 동안 100건 이상 악성 요청 발사

- Linux 명령 실행,

/etc/passwd파일 읽기 시도 등 실제 공격 확인 - Cloudflare의 28% 트래픽이 영향을 받는 장애까지 발생 (WAF 설정 오류로 인한 부작용)

대응 가이드: “일반인은 확인, 개발자는 즉시 실행”

일반인용 체크리스트

✅ 쇼핑몰, 커뮤니티, SaaS 서비스 이용 시

- [ ] 공지사항에 “React2Shell 패치 완료” 문구 확인

- [ ] 없으면 고객센터에 “CVE-2025-55182 대응 여부” 질문

- [ ] 2FA(2차 인증) 꼭 활성화

- [ ] 비밀번호 정기 변경 (3개월마다)

❌ 절대 하지 말아야 할 것

- [ ] “패치 완료” 공지 없는 서비스에서 중요한 정보 입력 금지

- [ ] 이상한 이메일/SMS 링크 클릭 금지

- [ ] “무료 점검”이라며 개인정보 요구하는 사이트 절대 신뢰 금지

개발자/운영자용 긴급 체크리스트

즉시 (0~6시간)

- [ ] React:

npm update react@^19.3.0(또는 yarn/pnpm) - [ ] Next.js:

npm update next@latest(15.0.5, 15.1.9, 15.2.6, 15.3.6, 16.0.7 등) - [ ] WAF 적용: AWS WAF 커스텀 규칙 또는 Cloudflare WAF 활성화

- [ ] 서비스 재배포: 즉시 재시작

24시간 이내

- [ ] 로그 분석: 12월 3일 이후 요청 중

E{"digest"패턴 검색 - [ ] 침투 테스트:

react2shell-scanner로 자체 점검 - [ ] 사용자 공지: “보안 업데이트 완료” 안내

1주일 이내

- [ ] CI/CD 파이프라인에 자동 보안 검사 추가

- [ ] 모든 컨테이너/이미지 재빌드 및 재배포

- [ ] 팀 교육: 향후 취약점 대응 프로세스 수립

마무리: “이번엔 서비스 제공자가 전쟁터, 사용자는 안전 지대”

React2Shell은 일반인의 디바이스를 직접 공격하는 취약점이 아닙니다. 대신 전 세계 수천만 개의 웹 서버를 한 번에 무너뜨릴 수 있는 “핵폭탄급” 결함이죠.

중국 해킹 조직들은 이미 12월 3일 공개 직후 몇 시간 만에 전 세계 서버를 대상으로 스캔을 끝냈고, 지금도 패치되지 않은 서버를 노리고 있습니다. 다행히 일반인들은 직접 할 게 없습니다. 다만 자신이 쓰는 서비스가 빠르게 대응했는지 확인하는 것이 유일한 방어책입니다.

반면 서비스 제공자(개발자·운영자)들은 지금이 바로 전쟁입니다. 즉시 패치하지 않으면, 다음 날 아침엔 서버가 해커의 손아귀에 들어갈 수 있습니다. AWS, Cloudflare, 구글 등 글로벌 클라우드 업체들이 총력을 기울이는 이유입니다.

여러분이 자주 쓰는 서비스 중 React·Next.js 기반인 게 뭔지 확인해보고, “패치 완료” 공지가 없다면 꼭 문의해 보세요.

그리고 개발자분들께선, 지금 이 순간이 바로 업데이트할 때입니다. 서둘러 주세요.